امنیت اطلاعات

نرم افزار

Steganos Privacy Suit

تا کنون تصور کرده اید که اگر مثلا عکس های خانوادگی شما روی اینترنت پخش شود چه حالی خواهید داشت؟ تا کنون به این فکر کرده اید که این همه فیلم های خانوادگی چطور بین مردم دست به دست می شود و خیلی ها در نتیجه آن درگیر مشکلات بسیار جدی می شوند؟ تاکنون توجه کرده اید اگر فایل های خصوصیتان به دست افراد ناباب بیفتد چه خطراتی شما را تهدید می کند؟

اگر بخواهید کامپیوترتان را برای تعمیر به مراکز خدماتی ناشناخته ببرید چه می کنید؟ آیا همه اطلاعات را از روی هارد دیسک پاک می کنید؟ برای اینکه همه این نگرانی ها و ابهامات را از ذهن خود دور کنید با ما همراه شوید....

شرکت های تولید کننده نرم افزار های امنیتی توانسته اند با تولید نرم افزارهای امنیتی بخشی از نگرانی هایی که در بالا به آنها اشاره شد را برطرف نمایند Steganos یکی از شرکت های نرم افزار های امنیتی است که محصولات متفاوت و قدرتمندی را در زمینه های مختلف امنیتی و به اصطلاح Security & Privacy عرضه نموده است.

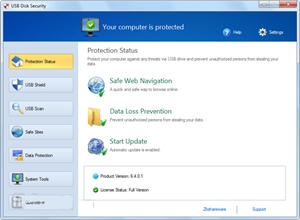

بسته ی امنیتی مشهور و قدرتمند این شرکت تجت عنوان Security Suite Steganos مجموعه کامل از ابزار های امنیتی در زمینه های امنیت اطلاعات ، امنیت در مقابل نرم افزارهای مخرب ، امنیت فعالیت ها و ... است.

نرم افزار Security Suit Steganos شامل اکثر راه های ممکن برای رمزگذاری و مخفی کردن اطلاعات است. این نرم افزار امکاناتی چون پشتیبانی کامل از فایل های آفیس ، قفل کردن اطلاعات ، پاک کردن فایل بدون کوچکترین شانس بازیابی ، کار با دیسک های رمز نگاری شده مجازی، تمیز کردن تاریخچه ، پشتیبانی از انواع ایمیل و نرم افزارهای مربوطه ، موتورهای جستجو ، کوکی ها ، Cache و ... را به ارمغان می آورد.

نصب و آشنایی با محیط نرم افزارSecurity Suit Steganos

ابتدا فایل Steganos Privacy Suit.EXE دبل کلیک می کنیم. اولین پنجره از عملیات نصب ، نمایش داده می شود. در این پنجره روی دکمه Next کلیک می کنیم.

در پنجره بعدی نیز روی دکمهAgree کلیک میکنیم تا به پنجره بعدی برویم.

در این پنجره مسیر نصب نرم افزار را می توانیم تعیین کنیم . ما این قسمت را بدون تغییر گذاشته و روی Install کلیک میکنیم تا عملیات نصب به پایان برسد.

بعد از پایان نصب، پنجر ه ای ظاهر می شود در این پنجره روی Finish کلیک کرده و منتظر می مانیم تا سیستم ریست شود . و عملیات نصب به درستی انجام شود.

به ادامه مطلب مراجعه کنید...

آموزش پیدا کردن اسم و مشخصات آهنگ (همچنین ایرانی) در اندروید

آموزش پیدا کردن اسم و مشخصات آهنگ (همچنین ایرانی) در اندروید