کرم رایانه ای

کرم ها بدافزارهایی هستند که به صورت خودکار قابلیت تکثیر دارند.وبه صورت یک فایل مستقل ظاهر می شوند.کرم ها یکی از اثرات مخربشان مربوط به شبکه هاستکه با تکثیر شدید خودایجاد ترافیک سنگینی درشبکه های مختلف مثل اینترنت کرده وآن را مختل می کنند.همچنین کرم ها اقدام به کارهای مختلف دیگری مثل حذف فایل های رایانه آلوده وحتی ارسال مستندات کاربر از طریق ایمیل می کنند.

همان طور که بیان شد بیشتر کرم ها از طریق شبکه های ارتباطی واینترنت منتشر می شوند.باز کردن یک ایمیل آلوده که مثلا کرم خود را ضمیمه آن کرده است ویا کلیک بر روی یک لینک وب که به آدرس خاصی اشاره دارداز راههای گسترش کرم است.حتی برخی از کرم ها از طریق نرم افزارهای چت وپیام رسانی خود را تکثیر می کنند.

تعدادکمی از کرمها هم احتیاجی به دخالت کاربر برای انتشار ندارند وبه صورت کاملا مستقل منتشر می شوند.همچنین کرم ها از طریق سخت افزارهای انتقال اطلاعات هم تکثیر می شوند.

ممکن است کرم ها فقط با تکثیر سریع خود فعالیت های یک شبکه یا رایانه امختل کنند.مثلا با ورود به هر پوشه ،یک فایل درون آن ایجادکنند.اما کرم های خطرناکیهم هستند که اقدام به حذف فایل های کاربر قربانی وحتی اسال کپی خود برای آدرس هایی که کاربر از طرف آنها ایمیل دریافت داشته یا به آنها ایمیل ارسال کرده است.

تروجان

نام این بدافزار از یک افسانه اخذ شده. که طی آن یونانی ها که درجنگ با دشمنان ،شهر تروا را محاصه کرده بودند .یک اسب چوبی بزرگ به آنها هدیه میدهند .دشمنان پس از بازگشت یونانی ها ،اسب را به داخل شهر می آورند.شب هنگام که سربازان یونانی که درون آن مخفی شده بودنداز آن خارج شده ودروازهای شهر را برای دیگر سربازان باز می کنند.

نحوه عمل تروجان ها مشابه ای حقه یونانی هاست.یعنی یک تروجان با ورود به یک رایانه ،با در دست گرفتن بسیاری از کنترل ها وقاط حساس ،می تواند ضربه های خطرناکی را وارد کند.

تروجانها بر خلاف ویروس ها وکرمها قابلیت تکثیر ندارند ،اما به صورت یک برنامه مستقل،یا زیر برنامه ای درون یک برنامه مجاز دیگر قرار میگیرند.

تروجانها هنگام فعالیت مجموعه ای ازفعالیتها را انجام می دهند و از این لحاظ می توانند بسیار خطرناک باشند. تروجان ها علاوه بر کارهای معمول که توسط ویروس ها انجام می گیرد. از جمله حذف فایلها، معمولا این امکان را دارند که با سرویس دهنده خود اعم از یک شخص ا سایت ارتباط برقرار کرده و به عنوان واسطه کارهایی که او می خواهد انجام دهند.کارهای دیگری مثل بارگیری ویروس ها و بدافزارهای دیگر و حتی جمع آوری اطلاعات مهم و شخصی کاربر مثل فایل های شخصی، رمز های عبور،آدرس های ایمیل، شماره کارتهای اعتبار یک حساب های بانکی وفرستادن آن به آدرسی خاص از دیگر فعالیت های تروجان ها است. تروجان ها بای جلوگیری از شناخته شدن توسط کاربر کارهای مختلفی انجام می دهند.ساده ترین این کارها ،انتخاب نام های شناخته شده وشبیه فایل های سیستم عامل است.

در روش های پیشترفته تروجان خود را به یک فایل یک برنامه می چسباند وبدین ترتیب، کاربر با اجرای با اجرای یک نرم افزار بی خطر، ناخواسته یک تروجان را بر روی دستگاه خود فعال می کند. در بعضی موارد اتصال تروجان به یک برنامه باعملیات رمز گذاری تکمیل می شود و خود را از نرم افزارهای ضد ویروس مخفی می کند.

تروجان ها انواع مختلفی دارند.بعضی از آنها شبیه نرم افزار های جاسوسی هستند .این دسته از تروجان ها می توانند هنگام وارد کردن رمز عبور،آن را ثبت کرده وبه همراه اطلا عات هنگام وارد کردن رمز عبور ،آن را ثبت کرده وبه همراه اطلاعات دیگری مثلIPرایانه ،شماره های تلفن و....برای مهاجم بفرستند. برخی تمامی کلیدهای فشرده شده توسط کاربر را ذخیره می کنند وبه آدرس خاصی ارسال می کنند.بعضی دیگر که به تروجان های کلیک کننده معروفند با فرستادن دژستوری خاص برای مرورگر وب کاربر را به آدرس های خاص اینترنتی هدایت می کنند.این کار با اهدافتبلیغاتی ومخرب انجام می گیرد.

جاسوس افزار یا Spyware

بد افزارهایی هستند که با جمع آوری اطلاعات مختلفی از کاربر بدون اطلاع وی وفرستادن آن برای فرد دیگر خسارات زیادی وارد کنند. بعضی ازانواع این بد افزارها ،به صورت مخفیانه بر روی رایانه قربانی نصب می شوندو اطلاعات مختلفی مثل سایت هایمورد بازدید،کلمه های عبور،اطلاعات شخصی وامنیتی،مشخصات سخت افزاری سیستم،نرم افزارهای مورد استفاده لیست کامل آدرسهای ایمیل،شماره کارت های اعتباری وحساب ها ی بانکی و شماره های تلفن و هر اطلاعات دیگری را جمع آوری ودر هنگام اتصال به اینترنت،به محل مشخصی ارسال می کنند.

بعضی دیگر به عنوان قسمتی از یک نرم افزار رایگان ویا نرم افزار تبلیغاتی توسط کاربر بارگیری ونصب شده وبدون اطلاع کاربر،اطلاعات وی را ارسال می کنند.این نرم افزار حتی در قالب یک نوار وظیفه برای مرورگر وب به فعالیت بپردازند.

جاسوس افزارها کارهای مختلفی از جمله هدایت جستجوهای تحت وب به سایت های خاص ،تغییر صفحه اول مرورگر وب به آدرسی مشخص ،بارگیری تبلیغات از اینترنت و نمایش آن حتی در مواقعی که کاربر به اینترنت متصل نمی باشد،تصویر برداری ازصفحه نمایش به منظور ثبت فعالیتهای کاربر وآدرس های اینترنتی مورد استفاده کاربر و آدرس های ایمیل مرتبط با وی ثبت کلیدها و کلمات عبور مورد استفاده است.

بعضی از این اطلاعات مثل سایت های مورد استفاده با اهداف تجاری وبه منظور فروش مشخصات فرد به سایت های مربوطه انجام می شود. و اطلاعات وی را نیز میتوانند به شرکت های که در همان حوزه ها فعالیت می کنند بفروشند.ممکن است اطلاعات دیگری از قبیل شماره حساب بانکی و شماره کارت های اعتباری برای سو استفاده های مالی مورد استفاده قرار بگیرد و اطلاعات دیگری که می تواند به یک مهاجم برای حمله به قربانی و در گرفتن رایانه او مورد استفاد قرار بگیرد.

نرم افزار Steganos Privacy Suit

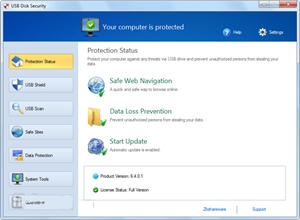

نرم افزار Steganos Privacy Suit  USB DISK SECURITY

USB DISK SECURITY